病毒定义

病毒类型:病毒/漏洞/恶意软件

又名:CVE-2014-6271

什么是“Bash”漏洞病毒?

Bash 漏洞又称 Shellshock(破壳)漏洞,可对所有用户构成严重威胁。该威胁利用 Linux 和 Mac OS X 系统中常用的 Bash 系统软件,让攻击者有可能控制电子设备。攻击者可以简单地执行系统级别的命令,并与受感染的设备拥有相同的特权。

该漏洞能让攻击者远程给调用 Bash 时执行的变量附上一个恶意可执行文件。

目前,在互联网上的大多数例子中,攻击者都是对托管着使用 Bash 编写的 CGI 脚本的 web 服务器进行远程攻击。

在编写时,该漏洞就已被用于恶意目的,即使用恶意软件感染易受攻击的 web 服务器,以及用于黑客攻击中。我们的研究人员在不断地收集基于该漏洞的新样本和感染指标;并将很快公布有关该恶意软件的更多信息。

该漏洞存在于 Bash shell 解释器中,并能让攻击者向 Bash 环境变量添加系统级别的命令。

“Bash”漏洞的作用机制

当您在 web 服务器中有一个 CGI 脚本时,这个脚本会自动读取特定的环境变量,比如您的 IP 地址、您的浏览器版本以及关于本地系统的信息。

但您可以想象一下,您不只能够将这类正常系统信息传递到 CGI 脚本,还能让脚本执行系统级别的命令。这就意味着您无需拥有任何访问该 web 浏览器的凭证,只要您访问了 CGI 脚本,它就会读取您的环境变量;假如这些环境变量包含了漏洞利用字符串,脚本也会执行您指定的这个命令。

是什么让 Bash 漏洞独一无二

- 其利用十分简单

- Bash 病毒的影响非常严重

- 它会影响任何类型的使用 Bash 解释器的软件

研究人员还在试图弄清楚其他解释器,如 PHP、JSP、Python 或 Perl 是否受到了影响。根据代码的编写方式,有时,解释器实际上会使用 Bash 来执行某些功能;如果是这样,那么它也许就会是另一个也能被用于利用 CVE-2014-6271 漏洞的解释器。

研究人员还在试图弄清楚其他解释器,如 PHP、JSP、Python 或 Perl 是否受到了影响。根据代码的编写方式,有时,解释器实际上会使用 Bash 来执行某些功能;如果是这样,那么它也许就会是另一个也能被用于利用 CVE-2014-6271 漏洞的解释器。

由于市场中存在着大量使用 CGI 脚本的嵌入式设备,例如,路由器、家用电器以及无线访问接入点,因而其影响极大。这些设备也容易受到攻击,并且多数情况下很难修复。

如何判断您的设备是否受到了感染

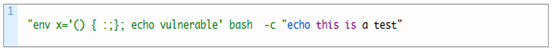

确认您的系统是否易于受到攻击最简单的方法,就是在您的系统中打开一个 Bash-shell,然后执行以下命令:

如果 shell 返回字符串“vulnerable”,那么您就应该更新您的系统。

Red Hat 中包含了一些介绍诊断步骤的链接,能够让用户检测易受攻击的 Bash 版本 — 详情请参见 https://access.redhat.com/articles/1200223

另一个用于确认您是否受到 Bash 病毒感染的方法是查看您的 HTTP 日志并检查是否存在任何可疑活动。以下给出了一个恶意模式的示例:

还有一些针对 Bash 的补丁会记录每一个传送到 Bash 解释器的命令。这种方法能够便于您查看是否有人利用过您的设备漏洞。尽管无法阻止有人利用该漏洞,但它会在系统中记录攻击者的行动。

如何阻止“Bash”漏洞病毒

您要做的第一件事,就是更新您的 Bash 版本。不同的 Linux 发行版都为这一漏洞提供了补丁;尽管并非所有补丁都已被证实确实有效,但安装补丁仍是您的当务之急。

如果您正使用任何 IDS/IPS,那么也建议您为此添加/加载一个签名。针对该漏洞已公布了许多公开规则。

另外,也请检查您的 web 服务器配置。如果其中存在任何您不使用的 CGI 脚本,请考虑禁用它们。

与“Bash”漏洞病毒相关的其他文章和链接