卡巴斯基实验室工业控制系统网络应急响应小组的一份报告显示,最近频发的针对工业企业的网络钓鱼攻击和支付拦截攻击幕后的攻击者还会窃取受害者的项目和业务计划以及受害企业的电力和信息网络拓扑图。

卡巴斯基实验室工业控制系统网络应急响应小组的一份报告显示,最近频发的针对工业企业的网络钓鱼攻击和支付拦截攻击幕后的攻击者还会窃取受害者的项目和业务计划以及受害企业的电力和信息网络拓扑图。这些信息对于攻击者的赚钱计划来说,并不是必须的。所以,这一现象引发了人们对于网络罪犯的未来意图的猜疑和担忧。

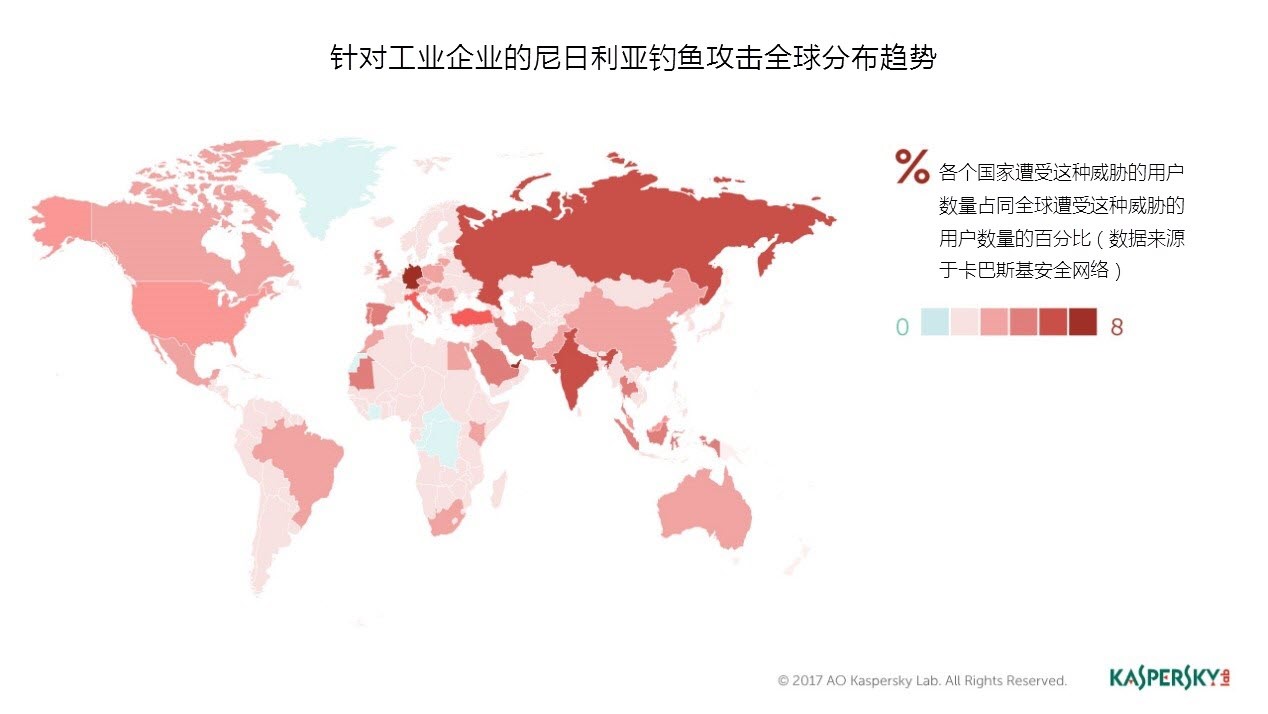

企业邮件入侵(BEC)攻击通常与尼日利亚邮件欺诈有关,攻击者会试图劫持真正的企业账户,监控金融交易,拦截或重定向交易。2016年10月,卡巴斯基实验室的研究人员注意到试图攻击工业客户的恶意软件数量出现显著增加。他们在50个国家发现了超过500个被攻击企业,其中大多数是工业企业和大型运输以及物流企业。目前,这些攻击仍在进行。

攻击序列

攻击序列从精心准备的钓鱼邮件开始,这些邮件回会伪装成来自供应商、客户、商业机构和送货服务商。攻击者使用至少8个不同家族的木马和后门程序来进行攻击,这些恶意软件在黑市上价格很低,主要用于窃取机密数据,并且在受感染系统上安装远程管理工具。

在受感染的企业计算机上,攻击者将通信截图或重定向消息到自己的邮箱,查找有趣的或有利可图的交易。之后,通过将攻击者自己的合法销售商发票中的账户详细信息替换,从而拦截付款。受害者很难察觉到账户已被替换,就算发现,也为时已晚,钱已经被转出。

未知威胁

在分析2017年攻击中使用的命令和控制服务器时,研究人员注意到攻击者窃取的数据中包含企业的项目和业务计划以及企业的网络拓普通图和技术图纸。此外,这些图片数据并非窃取自项目经理或采购经理的计算机,而是;来自操作人员、工程师、设计师和建筑师等人员的计算机。而通常来说,项目经理和采购经理才是攻击者的目标。

“攻击者要实施自己的钓鱼诈骗计划,并不需要收集这类数据。所以,他们会如何处理这些信息呢?这种收集数据的行为是偶然的?还是故意的?又或者是接受第三方委托进行的呢?截止到目前,我们还没有发现尼日利亚网络罪犯窃取的信息出现在黑市上。但是很显然,遭受尼日利亚钓鱼攻击的企业除了蒙受直接的经济损失外,还可能面临更严重的威胁,”卡巴斯基实验室关键基础设施威胁分析团队高级安全研究员Maria Garnaeva说。

攻击者下一步可能会获取计算机的访问权,而这些计算机又是工业控制系统的一部分,从而可以让攻击者拦截信息或更改设置,造成毁灭性后果。

攻击者档案

研究人员从恶意文件中提取出命令和控制(C&C)服务器地址时发现,有些情况下,不同的恶意软件家族使用的是同样的服务器。这表明,这些攻击的幕后是同一批网络罪犯,只是他们使用了不同的恶意软件,或者是多个网络罪犯团伙在合作和分享资源。

研究人员还发现,攻击者使用的大多数域名注册人都为尼日利亚居民。

如何消除这些威胁

卡巴斯基实验室建议企业采取以下基础安全措施:

- 对员工继续宁基本电子邮件安全基础培训:不要点击邮件中的可疑链接和附件,仔细检查邮件的来源——让员工了解网络罪犯使用的最新工具和攻击手段

- 交易过程中,一定要仔细检查银行账户更改情况和支付手段等详情

- 在所有工作站和服务器上安装可靠的安全解决方案,并且及时对安全解决方案进行更新

- 一旦有系统被入侵,立即更改该系统上使用的所有账户和密码

- 如果您的组织有工业控制系统,请安装专业安全解决方案,把一面以监控和分析所有的网络行为

更多有关这种威胁的详情以及如何防范塔,请浏览Securelist.com上的报告。

更多有关工业控制系统面临的威胁详情,请访问ICS CERT.