卡巴斯基全球研究和分析团队表示, Lazaru的核心行动Operation DreamJob仍在持续发展,其新颖复杂的战术已持续五年多。其最新的攻击目标包括一家核相关组织的员工,他们通过三个被入侵的档案文件感染了恶意软件,这些文件伪装成IT专业人员的技能评估测试。这一持续进行的行动利用了多种高级恶意软件,包括一种新发现的模块化后门程序CookiePlus,该程序会伪装成开源插件。

卡巴斯基全球研究和分析团队表示, Lazaru的核心行动Operation DreamJob仍在持续发展,其新颖复杂的战术已持续五年多。其最新的攻击目标包括一家核相关组织的员工,他们通过三个被入侵的档案文件感染了恶意软件,这些文件伪装成IT专业人员的技能评估测试。这一持续进行的行动利用了多种高级恶意软件,包括一种新发现的模块化后门程序CookiePlus,该程序会伪装成开源插件。

卡巴斯基全球研究和分析团队发现了一场与臭名昭著的Operation DreamJob相关的新活动,这些行动又被称为DeathNote活动,是一个与臭名昭著的 Lazarus 组织有关的集群。多年来,这一行动已显著演变,最初于2019年出现,主要针对全球加密货币相关企业发起攻击。2024年,该行动已扩展至针对欧洲、拉丁美洲、韩国和非洲的IT及国防公司。卡巴斯基的最新报告提供了对其近期活动的新见解,揭示了其针对巴西同一核相关组织员工以及越南某未知行业员工的攻击行动。

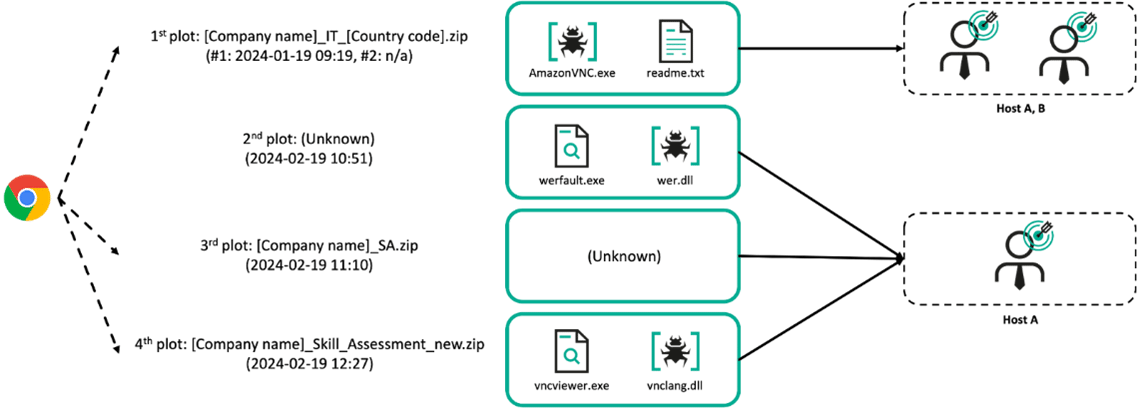

在一个月的时间内,Lazarus至少针对同一组织的两位员工进行了攻击,发送了多个伪装成知名航空航天和国防公司IT职位技能评估的压缩文件。Lazarus最初将第一个档案文件发送到同一组织内的主机A和B,一个月后,又对第一个目标进行了更激进的攻击。他们可能使用了LinedIn等求职平台来发送初始指令并获取目标的访问权限。

Lazarus已改进了其传播方式,并通过涉及多种恶意软件(如下载器、加载器和后门程序)的复杂感染链提高了持久性。他们使用木马化的VNC软件(一种Windows远程桌面查看器)和另一个合法的VNC工具发动了多阶段攻击来投递恶意软件。第一阶段涉及一个经过木马化的AmazonVNC.exe,它会解密并执行一个名为Ranid Downloader的下载器,以提取VNC可执行文件的内部资源。第二个压缩文件包含一个恶意的vnclang.dll,该文件加载了MISTPEN恶意软件,随后获取了额外的载荷,包括RollMid和一个LPEClient的新变种。

恶意文件在受害者主机上的传播路径

此外,他们还部署了一个之前未见过的基于插件的后门程序,卡巴斯基全球研究与分析团队专家将其命名为CookiePlus。该后门伪装成ComparePlus,即Notepad++的一个开源插件。一旦建立,该恶意软件会收集系统数据,包括计算机名称、进程ID和文件路径,并使其主模块“休眠”一段时间。它还通过修改配置文件来调整执行计划。

“Operation DreamJob 会收集敏感的系统信息,这些信息可能会被用于身份盗窃或间谍活动,因此存在包括数据盗窃在内的巨大风险。该恶意软件延迟其行动的能力使其能够在入侵时逃避检测并在系统中持久存在更长时间。通过设置特定的执行时间,可以在可能不被注意的时间间隔内运行。此外,该恶意软件可能会操纵系统进程,使其更难以检测,并可能导致进一步的损害或系统被利用,”卡巴斯基全球研究与分析团队安全专家Sojun Ryu评论说。

更多有关最新的Lazarus活动的详情,请查看Securelist.com。

关于全球研究与分析团队

全球研究与分析团队(GReAT)成立于 2008 年,是卡巴斯基的核心部门,负责揭露 APT、网络间谍活动、重大恶意软件、勒索软件和全球地下网络犯罪趋势。目前,GReAT 由 40 多名专家组成,他们在欧洲、俄罗斯、美洲、亚洲和中东等全球范围内工作。这些才华横溢的安全专业人员为公司的反恶意软件研究和创新发挥着领导作用,他们以无与伦比的专业知识、热情和好奇心致力于发现和分析网络威胁。

关于卡巴斯基

卡巴斯基是一家成立于1997年的全球网络安全和数字隐私公司。迄今为止,卡巴斯基已保护超过十亿台设备免受新兴网络威胁和针对性攻击。卡巴斯基不断将深度威胁情报和安全技术转化成创新的安全解决方案和服务,为全球的企业、关键基础设施、政府和消费者提供安全保护。公司提供全面的安全产品组合,包括领先的端点保护解决方案以及多种针对性的安全解决方案和服务,以及用于应对复杂和不断变化的数字威胁的网络免疫解决方案。我们还帮助全球200,000家企业客户保护最重要的东西。要了解更多详情,请访问www.kaspersky.com.