卡巴斯基全球研究与分析团队 (GReAT) 发现数百个开源代码库中存在多阶段恶意软件,这些恶意软件针对游戏玩家和加密货币投资者,卡巴斯基将这个新的攻击行动命名为 GitVenom。受感染的项目包括一个与Instagram账户互动的自动化工具、一个可远程管理比特币钱包的Telegram机器人和一个玩 Valorant 游戏的破解工具。这些项目的功能均为伪装,幕后的网络犯罪分子利用该活动窃取了个人和银行数据,并劫持了剪贴板中的加密货币钱包地址。通过这些恶意活动,网络罪犯窃取到5个比特币(价值约为485,000美元)。卡巴斯基检测到全球多个地区使用了受感染的代码库,其中巴西、土耳其和俄罗斯出现的案例最多。

GitHub 是一个允许开发人员管理和共享代码的平台,这些代码库已在GitHub 上存储了数年。攻击者通过使用可能由AI生成的吸引人的项目描述,使这些代码库看起来合法,从而吸引潜在目标。如果运行这些代码库中的代码,受害者的设备将感染恶意软件,并可能被攻击者远程控制。

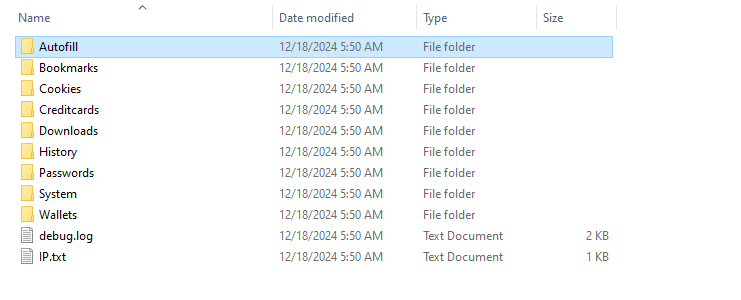

虽然这些项目是用 Python、JavaScript、C、C++ 和 C# 等多种编程语言编写的,但植入受感染项目中的恶意有效负载的目标相同:从攻击者控制的 GitHub代码库下载其他恶意组件并执行它们。这些组件包括一个窃密程序,用于收集密码、银行账户信息、保存的凭据、加密货币钱包数据以及浏览历史记录,并将其打包成.7z压缩文件,然后通过Telegram上传给攻击者。

窃密程序发送给攻击者的压缩文件结构

下载的其他恶意组件包括远程管理工具,可通过安全的加密连接远程监控和控制受害者的计算机,此外还有一个剪贴板劫持器,它搜索剪贴板内容中的加密货币钱包地址,并将其替换为攻击者控制的地址。值得注意的是,攻击者控制的比特币钱包在 2024 年 11 月收到了约 5 个 BTC(约合 48.5 万美元)。

“GitHub 等代码共享平台被全球数百万开发者使用,威胁行为者未来肯定会继续使用虚假软件作为感染诱饵。因此,谨慎处理第三方代码至关重要。在尝试运行此类代码或将其集成到现有项目之前,彻底检查其执行的操作至关重要。这样,可以很容易识别虚假项目,并防止其中植入的恶意代码被用于破坏开发环境,”卡巴斯基全球研究与分析团队(GReAT)安全研究员Georgy Kucherin评论说。

更多详情,请参阅Securelist.com。

关于全球研究与分析团队

全球研究与分析团队(GReAT)成立于 2008 年,是卡巴斯基的核心部门,负责揭露 APT、网络间谍活动、重大恶意软件、勒索软件和全球地下网络犯罪趋势。目前,GReAT 由 40 多名专家组成,他们在欧洲、俄罗斯、美洲、亚洲和中东等全球范围内工作。这些才华横溢的安全专业人员为公司的反恶意软件研究和创新发挥着领导作用,他们以无与伦比的专业知识、热情和好奇心致力于发现和分析网络威胁。

关于卡巴斯基

卡巴斯基是一家成立于1997年的全球网络安全和数字隐私公司。迄今为止,卡巴斯基已保护超过十亿台设备免受新兴网络威胁和针对性攻击。卡巴斯基不断将深度威胁情报和安全技术转化成创新的安全解决方案和服务,为全球的企业、关键基础设施、政府和消费者提供安全保护。公司提供全面的安全产品组合,包括领先的端点保护解决方案以及多种针对性的安全解决方案和服务,以及用于应对复杂和不断变化的数字威胁的网络免疫解决方案。我们还帮助全球200,000家企业客户保护最重要的东西。要了解更多详情,请访问www.kaspersky.com.