卡巴斯基实验室全球研究和分析团队发现了一系列似乎使用一种针对InPage文本编辑器的零日漏洞利用程序(一种允许在系统上偷偷安装其他恶意软件的恶意程序)发起的攻击

卡巴斯基实验室全球研究和分析团队发现了一系列似乎使用一种针对InPage文本编辑器的零日漏洞利用程序(一种允许在系统上偷偷安装其他恶意软件的恶意程序)发起的攻击。InPage是一种在全球范围内被广泛使用的软件,尤其是乌尔都语和阿拉伯语用户和组织。这种漏洞利用程序被用来对多家位于亚洲和非洲的银行进行攻击。

InPage被广泛应用于媒体和印刷行业,此外还包括政府机构和金融机构,例如银行就使用这种软件处理波斯阿拉伯文字内容。根据InPage网站,除了印度和巴基斯坦广泛使用这种软件外,全球其他国家也有大量用户,例如英国、美国、加拿大、一些欧盟国家、南非、孟加拉、日本和其他地区。InPage在全球的用户数量有近200万。

卡巴斯基实验室研究人员确认的受攻击组织位于缅甸、斯里兰卡和乌干达。

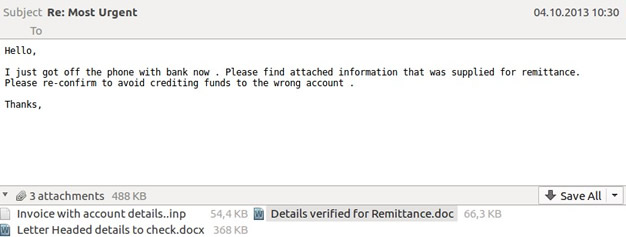

示例:包含恶意InPage文档的鱼叉式钓鱼邮件

这种漏洞利用程序通过包含被感染文档附件的鱼叉式钓鱼邮件进行传播。成功利用漏洞后,恶意软件会向命令和控制服务器报告,之后下载合法的远程访问工具。有些情况下,恶意软件会下载基于ZeuS网银木马源代码的恶意软件。这种恶意工具是金融网络罪犯最常使用的。

被下载到受感染计算机上的具体恶意软件工具针对每个受害者各不相同,其下载恶意工具的命令和控制服务器也各不相同。这一特点再结合其他特征,使得卡巴斯基实验室的研究人员认为这种零日漏洞是由多个威胁组织共同使用的。

本地化零日漏洞

这并非首次发现利用特定的“本地”软件在网络攻击中感染受害者。2013年,卡巴斯基实验室研究人员发现Icefog攻击中就使用了相似的攻击策略。当时攻击者使用了恶意HWP文档,该文档适用于Hangul文字处理程序,该程序是一种被广泛应用于朝鲜的文字处理程序。

“利用全球应用率较低的特定软件的漏洞实施攻击,同时针对较窄的目标用户进行攻击,是一种很容易理解的策略。攻击者根据目标的行为调整自己的攻击策略,开发特定软件的漏洞利用程序。这类软件厂商不会像大型软件公司那样会全面检查自己的产品。由于区域软件不是漏洞利用程序编写者通常会攻击的目标,所以软件供应商对于软件的漏洞上报反应较慢,而且现有的漏洞也在很长时间内得不到修复,”卡巴斯基实验室安全专家Denis Legezo说。

多亏广泛应用的技术,卡巴斯基实验室解决方案的用户早已经得到了针对这种攻击的保护。这种保护还能够拦截恶意InPage文档。卡巴斯基实验室产品将InPage漏洞利用程序检测为:HEUR:Exploit.Win32.Generic.

卡巴斯基实验室研究人员当时还没有意识到利用InPage漏洞利用程序造成的感染导致了银行被盗案。但是,这并不意味着这类攻击没有发生。所以,安全专家建议金融组织检查自己的系统是否存在这类威胁,同时部署以下安全措施:

- 确保使用能够拦截漏洞利用程序的企业级互联网安全解决方案,例如卡巴斯基网络安全解决方案。

- 教育员工不要打开来自未知和可疑来源的邮件附件或URL链接。

- 在企业的端点上使用最新版本的软件。避免使用包含漏洞的软件。可以使用漏洞评估和补丁管理解决方案自动完成这项任务。

- 订阅专业的威胁情报服务,例如卡巴斯基实验室的APT报告服务,获取有关最新的可能会对企业或组织发动网络攻击的信息。

- 对员工进行网络安全知识培训。导致漏洞利用程序被发现的恶意软件样本是在专门制作的Yara规则的帮助下发现的。对安全员工进行培训,让他们能够自己发现恶意软件,保护企业不受复杂的针对性攻击危害。

要了解更多有关利用InPage零日漏洞实施的针对性攻击的详情,请访问Securelist.com上的相关博文。