John Snow

39 文章

Sofacy APT的目标转向亚洲

我们从2011年开始一直密切关注Sofacy,对该威胁攻击组织采用的手段和策略十分熟悉。2017年,该组织的主要变化是攻击范围扩大,年初鱼叉式网络钓鱼攻击地主要是北约诸国,到第二季度已经扩大到中东和亚洲国家,甚至更远的国家。

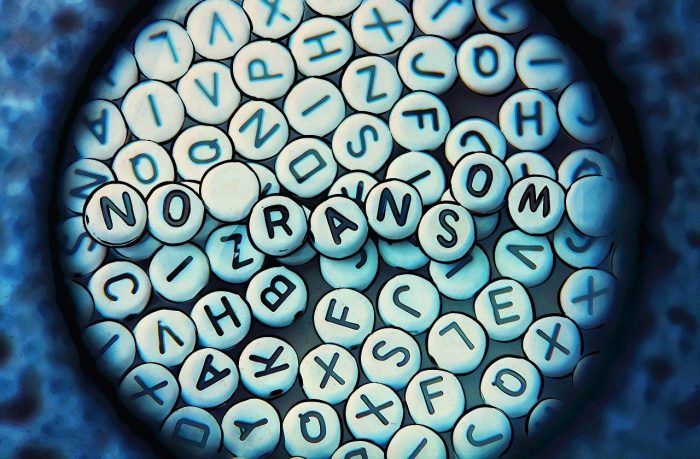

NRansom: 要裸照不要钱的勒索软件

MalwareHunterTeam团队研究人员发现了一种叫做nRansom的新类型勒索软件,该病毒会拦截受害人的电脑,不过这次不是要求花钱解锁电脑,而是索要裸照。

Pegasus:iOS和Android系统终极间谍软件

在卡巴斯基安全分析师峰会上,Lookout的研究人员透露,Pegasus不仅会攻击iOS,也会攻击Android。Android版本在某些方面与iOS版本不同。下面我们就着重谈谈Pegasus,并解释为什么我们要用”终极”这个词来形容它。

洗劫ATM机的三大作案手法:远程入侵、类远程入侵、物理破坏

大家可能注意到我们很喜欢讨论ATM机盗窃案。当然,我们本身不会这样做,但是只要有人干了,我们会立即跳出来讨论相关案例。一年一度的安全分析专家峰会(SAS)是卡巴斯基举办的一项重要网络安全活动。在2017安全分析专家峰会上,卡巴斯基实验室专家Sergey Golovanov和Igor Soumenkov谈到了下面三个很有意思的案例。

地球2050:未来一瞥

我们的GReAT专家和未来学家合作进行了一些预测,并在巴塞罗那举办的”2017世界移动通讯大会”上作为地球2050项目的一部分向与会者进行了报告。那么,未来几十年世界将会变成什么样?

EyePyramid:逍遥自在的恶意软件

我们在Kaspersky Daily上讨论恶意软件时(我们经常这样做),通常会根据我们的数据,选择影响到很多人的那种恶意软件。比如攻击了世界各地数以百万计用户的CryptXXX、TeslaCrypt及其他臭名昭著的恶意软件。只检测到的若干次的恶意软件通常不会太加以关注。今天我们要谈论的恶意软件是EyePyramid。

什么是私密即时通信工具?

到底什么是私密即时通信工具呢?许多人会说,如果即时通信应用对传递的消息加密,就是私密即时通信工具。在混沌通信大会上,Roland Schilling和Frieder Steinmetz发表了一个演讲,在演讲中他们用简单的语言解释了什么是私密即时通信工具,即时通信应用程序必须具备哪些特征才能被视为是私密即时通信工具。

免费解密CryptXXX第3版

今天,我们很高兴地宣布,我们的研究人员已成功开发出针对CryptXXX木马第3版的解决方案,因此任何后缀带.cryp1、.crypt和.crypz的文件都能解密成功。我们为Rannoh解密器工具添加了新的解密功能,访问我们的网站或NoMoreRansom.org上都能找到。

NoMoreRansom计划:更大、更好、更快、更强!

关于NoMoreRansom这个原本就规模不小的计划,始于欧洲刑警组织、荷兰警方、英特尔安全公司以及卡巴斯基实验室之间的联合倡议,我们最近也发表了与此有关的博文。迄今为止,已有超过13个国家加入,而NoMoreRansom也帮助了2500名用户成功解密了遭勒索软件破坏的数据—且未支付任何赎金。

Ransoc勒索软件:敲诈信息更可怕

Ransoc和常规locker之间的最大差别是其高度发达的劝服用户能力。该勒索软件能阻止受害人浏览网页,而是显示受害人的个人数据以及来自社交网络的照片。此外,该恶意软件也能让索要赎金看起来更合理些。

你所需了解关于勒索软件的一切

事实上,计算机往往很容易就会感染勒索软件。就算你不是经常搜寻免费色情视频或打开大量垃圾邮件,甚至什么也没有干,却仍然可能处于危险之中。下面就将为你们一一解答其中的原因,以及所需采取的安全防范措施。

400个木马病毒侵入Google Play

我们常常建议安卓用户只从官方应用商店下载app。比如Google Play里的所有app在最终发布前均经过严格的多级审查,因此在Google Play中搜寻app安全得多。

MarsJoke:cryptor及相关解决方案

最新发现的Trojan-cryptor Polyglot (又称MarsJoke)就是对名声不佳(且危害更大)CTB-Locker勒索软件的”仿制”。其界面不禁让人联想起了老式的木马病毒。它模仿CTB-Locker方式更改受害人的桌面壁纸,并为受害人免费解密5个文件以证明文件只是被锁定,而非损坏。

黑客入侵ATM机的4种方法

此前,我们已讨论了不少有关黑客小组从ATM机盗取巨额现金的案例。而现在你可以亲眼目睹这一犯罪行为。我们的安全专家们专门录制了4段关于黑客入侵ATM机的视频。免责声明:在录制过程中没有一家银行遭受损失,同时我们也不建议任何人尝试这些”方法”。 方法1:假冒处理中心 这一方法需要攻击者能接近ATM机联网的网线。黑客首先需断开ATM机与银行网络的连接,随后将ATM机网线连到假冒处理中心的装置上。 该装置被用来控制钞箱和向ATM机发送命令,进而要求所选的钞箱吐钞。方法其实很简单:攻击者使用任意一张银行卡或输入任何PIN码就能成功完成交易,且看上去完全正当合法。 方法2:远程攻击多台ATM机 这一方法需要在目标银行有内应。犯罪分子首先从银行内部人员手中购买能打开ATM底盘的钥匙。钥匙并不能让攻击者直接打开钞箱,却能露出网线。黑客拔出ATM机连接银行网络的网线,随后插入特殊装置并发送所有数据至他们自己的服务器。 通常连接ATM机的网络并非分段(为安全起见),同时ATM机本身也可能存在配置不当的问题。上述情况中,黑客完全可以利用一台恶意装置同时操控多台ATM机,就算只连接了其中一台ATM机也能实现多台联动。 剩下的工作就好比方法1中所描述:通过安装在服务器上的伪造处理中心,攻击者就能完全控制ATM机。无论ATM机是什么型号,犯罪分子只需任意一张银行卡就将ATM机内的钞票全部取出。而ATM机唯一需要一致的就是连接处理中心所使用的协议。 方法3:黑盒子攻击 如上所述,攻击者获得了能打开ATM底盘的钥匙,但这次则需要将机器调成维护模式。随后,黑客将一个所谓的黑盒子插入露在外面的USB端口。这里的黑盒子其实是一台能让攻击者控制ATM机钞箱的特殊装置。 在攻击者篡改ATM机的同时,其屏幕却显示类似”正在维护”或”暂停服务”的消息,但实际是ATM仍能吐钞。此外,黑盒子还能通过智能手机进行无线控制。黑客只需在屏幕上点击一个按钮就能吐钞,然后利用黑盒子隐藏ATM机遭篡改的证据。 方法4:恶意软件攻击 利用恶意软件感染目标ATM机的方法有两种:将含恶意软件的U盘插入端口(要求有ATM底盘的钥匙)或远程感染机器,但前提是首先感染银行网络。 一旦ATM机未对恶意软件有所防范或未使用白名单,黑客就能运行恶意软件向ATM机发送命令吐钞,反复攻击直至所有钞箱均清空为止。 当然,并非所有ATM机都易遭受黑客入侵。只有某些地方存在配置错误,上述攻击才可行。比如:银行网络未分段;ATM机软件与硬件交换数据时无需认证;没有针对应用程序的白名单;或者网线容易接触到等等。 可惜的是,这些问题都普遍存在。例如,攻击者完全可以利用Tyupkin木马病毒感染大量ATM机。卡巴斯基实验室的专家们时刻准备帮助银行修复这些漏洞:我们不仅提供这方面的咨询服务,还能审查和测试银行的基础设施以抵御各种攻击。

如何永久远离垃圾软件的侵扰

在所有计算机用户中,总共可以分成两大类。有些用户在安装软件时从不留意安装过程,为此常常奇怪自己的PC电脑为何塞满了各种垃圾程序,进而影响到了计算机的性能和可用性。另一些用户在安装实用软件时,总是记得取消勾选那些不需要的程序。他们的PC电脑运行出色,但有时在安装新软件和更新时,也会因需要一直保持警惕而感到厌烦。甚至一些小心仔细的用户有时也会不耐烦地随意点击。

Lurk木马:搜寻并消灭

目前,网络罪犯可能存在的最大问题就是他们极难抓捕到。想象一下现实中头戴面具、手握长枪的银行劫匪—就算是小偷也会留下指纹;监控摄像机会记录下罪犯的声音;同时警察也能利用交通摄像头追捕犯罪车辆的行踪。所有这些手段都能帮助警察寻找到犯罪嫌疑人。但网络犯罪分子在实施犯罪时却基本…什么都不会留下。而且毫无线索可寻。

攻击

攻击 APT

APT 勒索软件

勒索软件

威胁

威胁 新闻

新闻 科技

科技

恶意软件

恶意软件

2016

2016