未来智能汽车将何去何从?人车交互演化分析

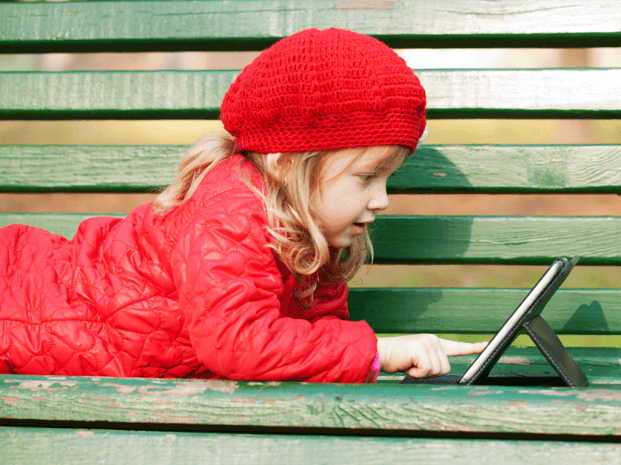

众所周知,汽车行业以保守而著称。由于驾车本身具有一定”危险”性质,因此也完全可以理解。像汽车这样具有潜在危险性的”大家伙”,当然不适合进行一些大胆创新的试验。事实上,车载收音机首次出现于上世纪30年代—是汽车正式成为大众商品的数十年之后。 你可以仔细想想,几十年以来汽车构造并未真正意义上发生过太大的改变。智能手机、平板电脑以及各种电子产品无不在日益革新,但汽车行业在创新方面则依然停滞不前。2014年的今天,全新的触屏、生物测量以及手势控制技术已相当普及,但汽车依然还是过去一样四个轮子跑,加上一个方向盘以及2-3种手动控制。 当然,汽车行业专有技术并未像表面看上去的那样过时。无论是发动机还是转向系统均已大踏步革新,通过利用先进的数字技术得以实现。然而此类技术革新多数发生在汽车内部,因此并未为普通消费者所熟知;但不可否认的是,与过去相比,发动机功率已大幅提高且油耗大幅降低,同时全新的稳定机制也已出现。然而,驾车者与汽车最先接触的’用户界面’却依然并无太多改变。 在不久的将来,我们能期望人车交互有哪些改变? 汽车行业众多企业在未来几年将陷入两难的境地,他们被迫在消费者压力、安全合规以及经济效益之间寻找最佳平衡。下面,让我们共同来探究汽车用户界面将如何演变,思考这些机会的同时还应关注这一”技术革新运动”将为我们消费者带来哪些好处。 仪表盘换成显示屏 由于出生在数字社会年代的缘故,如今即使蹒跚学步的儿童也会学着在电视机大小的屏幕上滑动或捏拉缩放静态的内容。看着自己的孩子使用触屏时憨态可掬的样子,你完全可以想象在他们长大以后可能早就习惯了使用这些高科技,因此现在开始构建汽车控制系统内的触控显示屏就显得相当重要了。 将老式汽车仪表盘换成触控式的好处显而易见:通过多层菜单设计,只需一个屏幕即可将车内气候控制、娱乐功能以及其他许多内容囊括在内。此外,对用户界面改造只需对某几个固件进行升级即可,根本无需成本昂贵的大规模机械工程。 当然缺点也同样明显:驾车者无法在不看仪表盘的情况下随意进行操控,造成整个操作过程存在危险性且开车容易分心。而在手动控制下,只需凭直觉更改温度设置或在车载多媒体系统上换歌曲。如今我们将彻底告别这个机会了。由于无法感觉到仪表盘上按钮的真实存在,因此可能会造成无法专注于道路状况。也正是由于采用了多层菜单设计,一些驾车者依然无法完全掌握数字车载仪表盘所拥有的众多功能。 Production cars that allow you to race like in a video game https://t.co/cJHOOope2W #security #telemetry #F1 — Kaspersky (@kaspersky) October 21,

HUD

HUD

GReAT

GReAT

APT

APT

卡巴斯基安全软件多设备版

卡巴斯基安全软件多设备版

iPad

iPad

恶意软件

恶意软件

KSV 3.0

KSV 3.0

产品

产品

安全性

安全性

安全信息

安全信息